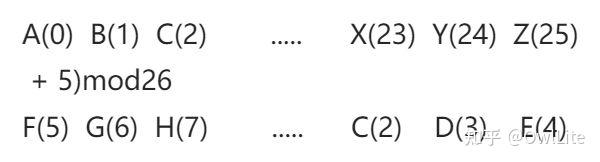

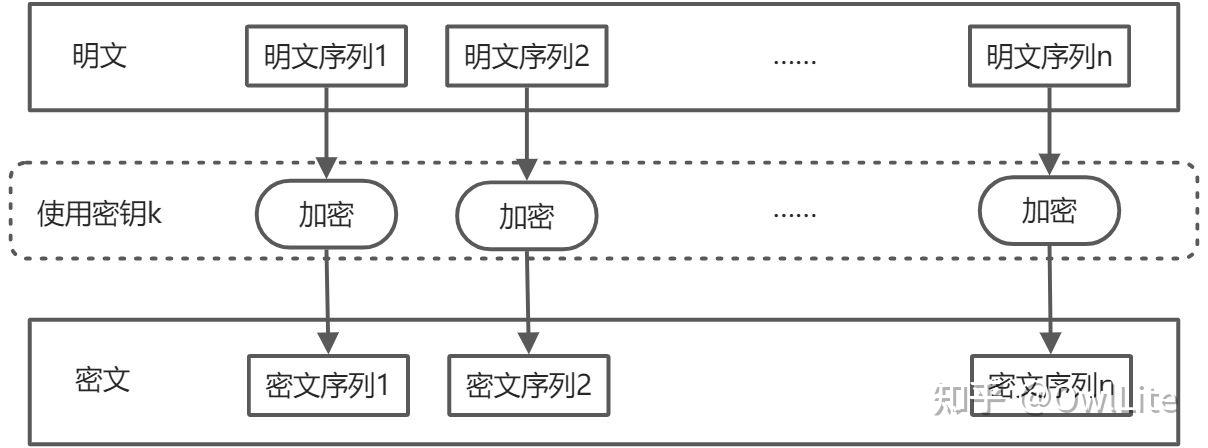

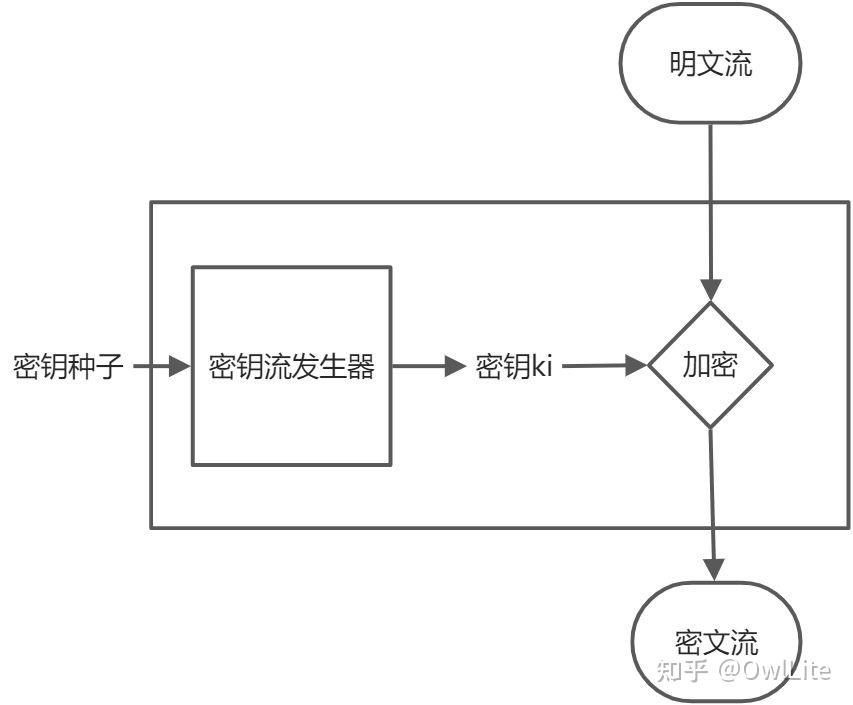

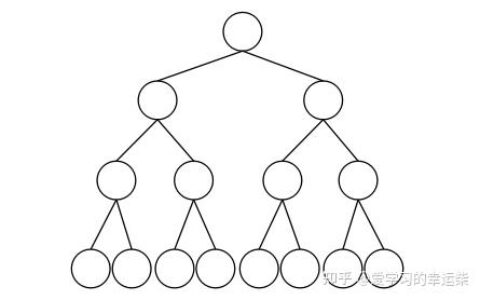

密码学基础体系 密码学本质上是研究加密通信的技术学科,该技术让信息发出者跟指定的信息接受者之间形成可信信道,从而进行第三方不可见的信息传输。从定义上看,密码学跟“加密”就有着紧密的联系,当然,其内涵明显大于后者。 随着 欧洲通用数据保护条例(General Data Protection Regulation, GDPR)和效仿它的《中华人民共和国个人信息保护法》的提出和施行,个人信息保护成为一个越来越重要而且现实的问题。一方面,处理大量用户数据的企业有着合法合规的需要,另一方面,在日渐严格的信息保护规则下,如何发掘这些被加密之后的数据的价值,成为新的迫切应用需求。而密码学 以及强依赖于它的隐私计算技术,自然地成为了一种现实的解决方案。 密码学在计算中的应用,不可避免地会增加通信成本和数据计算成本,相比于明文式的用户数据直接计算,隐私计算目前的计算成本经常要高出数个数量级。这种成本本质上是信任成本,可以划归为经济活动“信息租金”的范畴。 对称密码体制 古典密码学 密码学的最初发展的阶段为古典密码学。在最早的战争时期,同一阵营需要相互传递消息(不管是快马、飞鸽还是电报),为避免重要的情报被敌方,他们会将原本想要传递的消息(被称为明文)利用加密密钥进行加密(密文),从而进行传递。对方收到密文后,会用在战前商量好的解密密钥进行解密,恢复成为明文。 作为古典密码学的最简单形式之一,移位密码非常好理解,举例而言:Alice想要给Bob发送消息“SEEYOUATSCHOOL”,但他们不想让其他人知道消息的内容,那么他们商量好密钥k = 5,将消息中的每个字母按照字典序加五后(模26)的字母表示。即

2024最新激活全家桶教程,稳定运行到2099年,请移步至置顶文章:https://sigusoft.com/99576.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请联系我们举报,一经查实,本站将立刻删除。 文章由激活谷谷主-小谷整理,转载请注明出处:https://sigusoft.com/66857.html

![Goland2024.1.5激活码([免费] 2023 GoLand激活码,亲测有效,支持配置到永久)缩略图 Goland2024.1.5激活码([免费] 2023 GoLand激活码,亲测有效,支持配置到永久)](https://sigusoft.com/wp-content/uploads/2024/08/L3vj0tO-480x300.jpg)