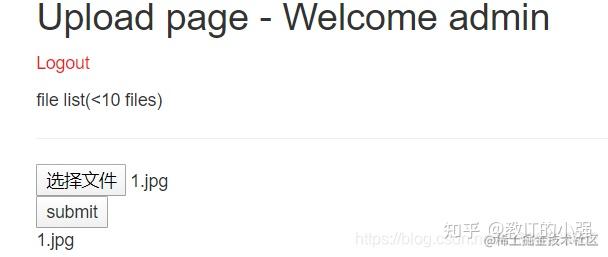

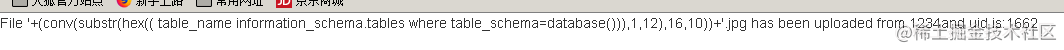

文件上传—滴滴!我要上传shell 无偿领取网络安全入门到进阶学习籽料 可这个链接:瓜子:零基础学网络安全有什么建议?如何入门?——来自一位年薪80W的网工倾情讲解 文件上传在CTF真的很常见,而且大多数过滤,有小数部分是注入,文件上传的目的常常传一句话木马然后利用菜刀或蚁剑来查找文件或者连接其数据库,但是你想传成功,哦不,CTF不可能让你那么轻松的,常见的套路无疑是以下几点: 1.只允许传图片格式文件 2.过滤掉文件名或内容中含有php等关键词 3.不生成上传路径原理 只允许传图片格式文件 这种无疑是最常见但是过滤起来是最简单的,如果要过滤的那就送你一个字——–>套 如何套?你可以试试以下几种: 1.删除属性 2.用burp将文件改为.php 3.修改Content-Type 4.查看后端是如何进行判断 删除属性 删除属性的原理在于通过前端了判断你文件格式是否为图片格式,所以你需要进入开发者模式然后查看其调用了什么函数,然后将其禁用即可 用burp将文件改为.php 这种相对来说比较简单,可以直接用burp改其后缀名为php,这种简单的修改也不是很常见,比较CTF不会出这么简单的 修改Content-Type Content-Type表示上传的类型,后端大部分通过其进行判断,所以将Content-Type修改为图片格式类型即可绕过,常见的图片类型: 1.image/jpeg 2.image/png 3.image/gif 查看后端是如何进行判断 网上常见的过滤有php.jpg.php进行过滤,我们可以通过其来讲解,有些后端是通过判断文件名的后缀名来判断文件类型,有时判断语句会先判断第一个.后面的内容为jpg/png/gif/bmp格式,有时会判断最后一个,所以对于这些通常用%00截断来过滤,原理在于php无法识别%00后面的内容,如果要详细明白其原理那就要你自己去百度了,这里我也不太明白 过滤掉文件名或内容中含有php等关键词 这种比较考php知识点,但是过滤其实还是与sql注入过滤原理差不多 1.大小写混写 2.叠写 3.Php的其他扩展名(pht,phtm,php3,php4,php5,php6,php6) 有时会过滤掉文件内容,常见的一句话木马 有时他也会同时将<?过滤掉,所以可以使用等价函数 不生成上传路径 这种比较难,而且现在出现的比较少,但是还是挺难的,面对这种一般都需要看是否有源代码泄露,或者看上传文件后有什么提示,有时会考虑到文件上传漏洞CTF题目案例 RCTF-2015—>UPload 打开网站呈现这样:

2024最新激活全家桶教程,稳定运行到2099年,请移步至置顶文章:https://sigusoft.com/99576.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请联系我们举报,一经查实,本站将立刻删除。 文章由激活谷谷主-小谷整理,转载请注明出处:https://sigusoft.com/78252.html