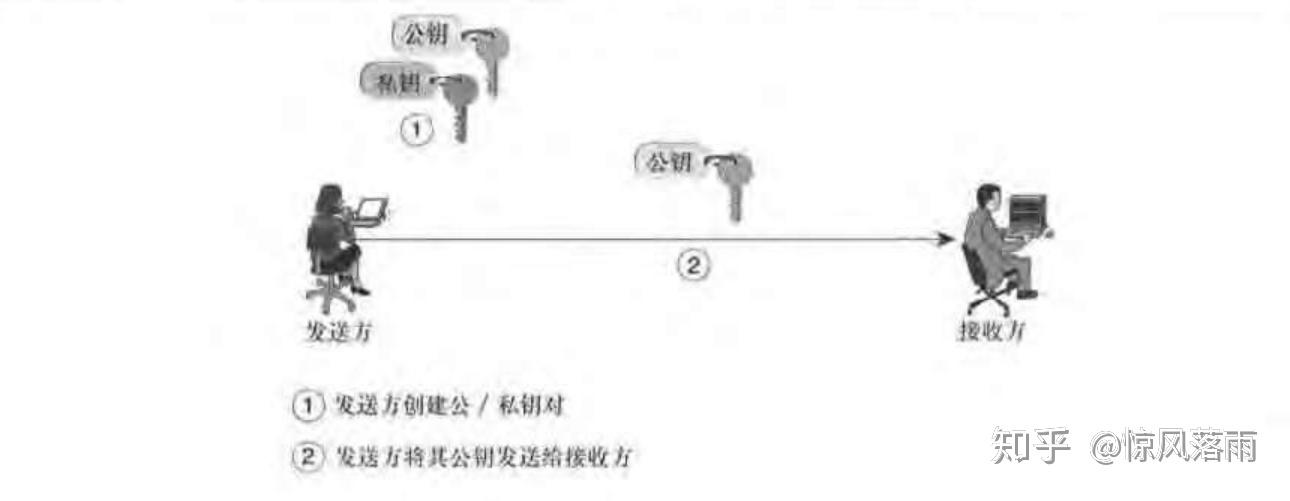

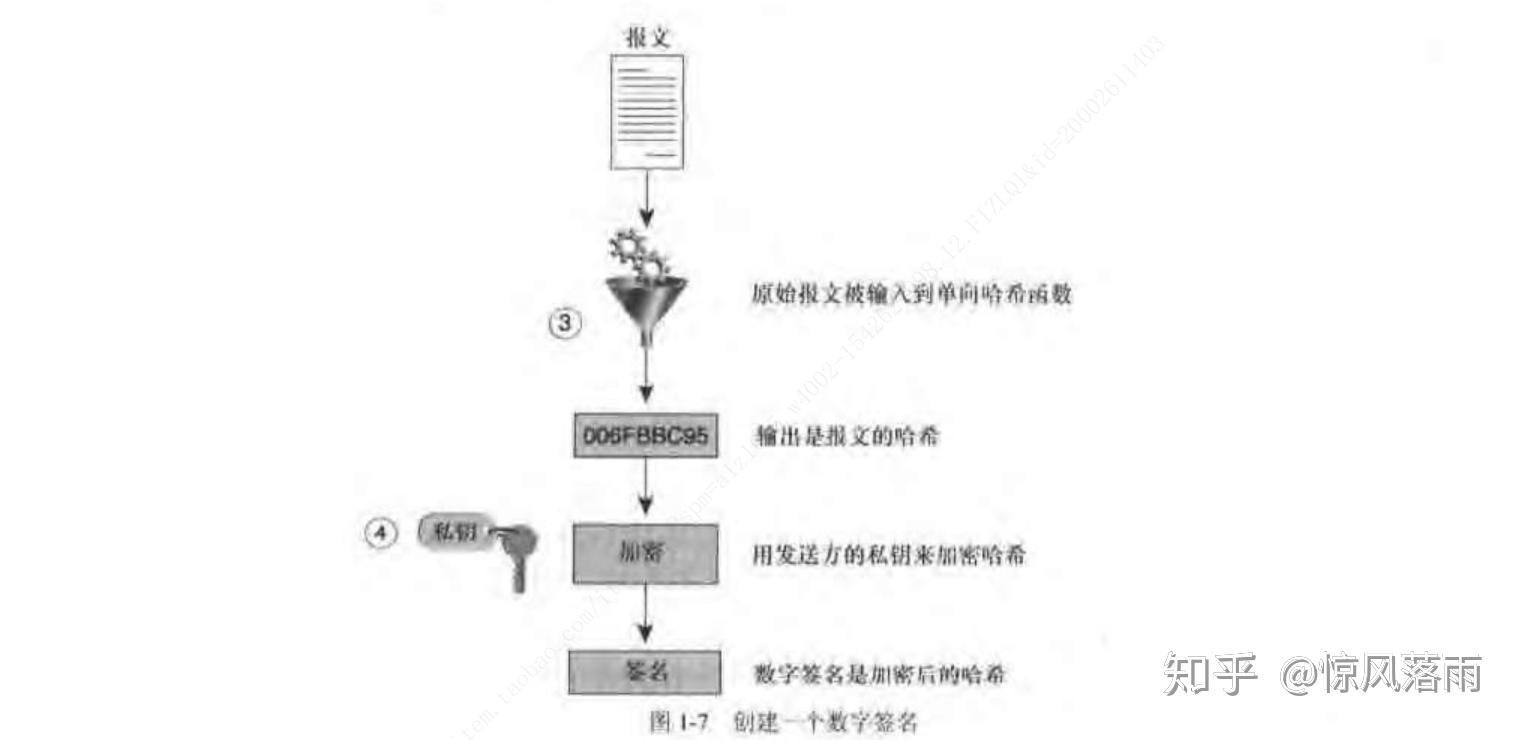

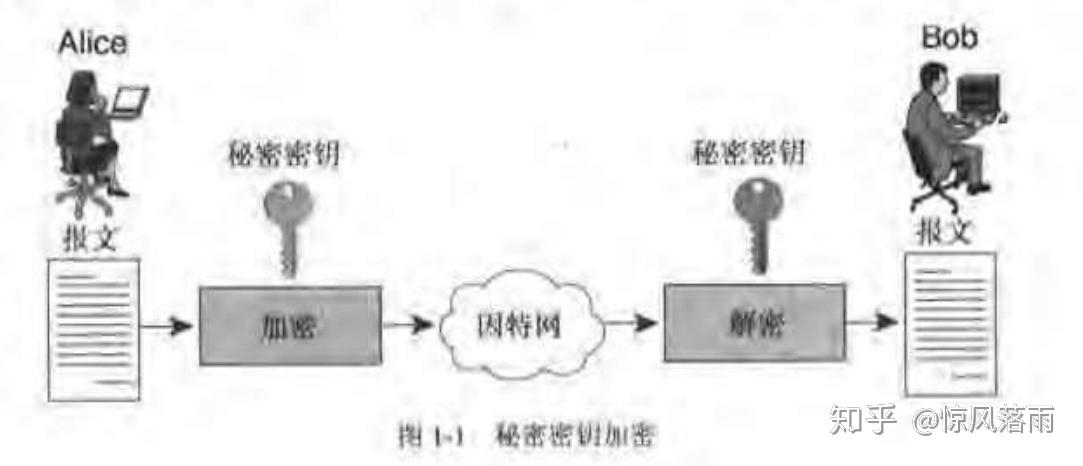

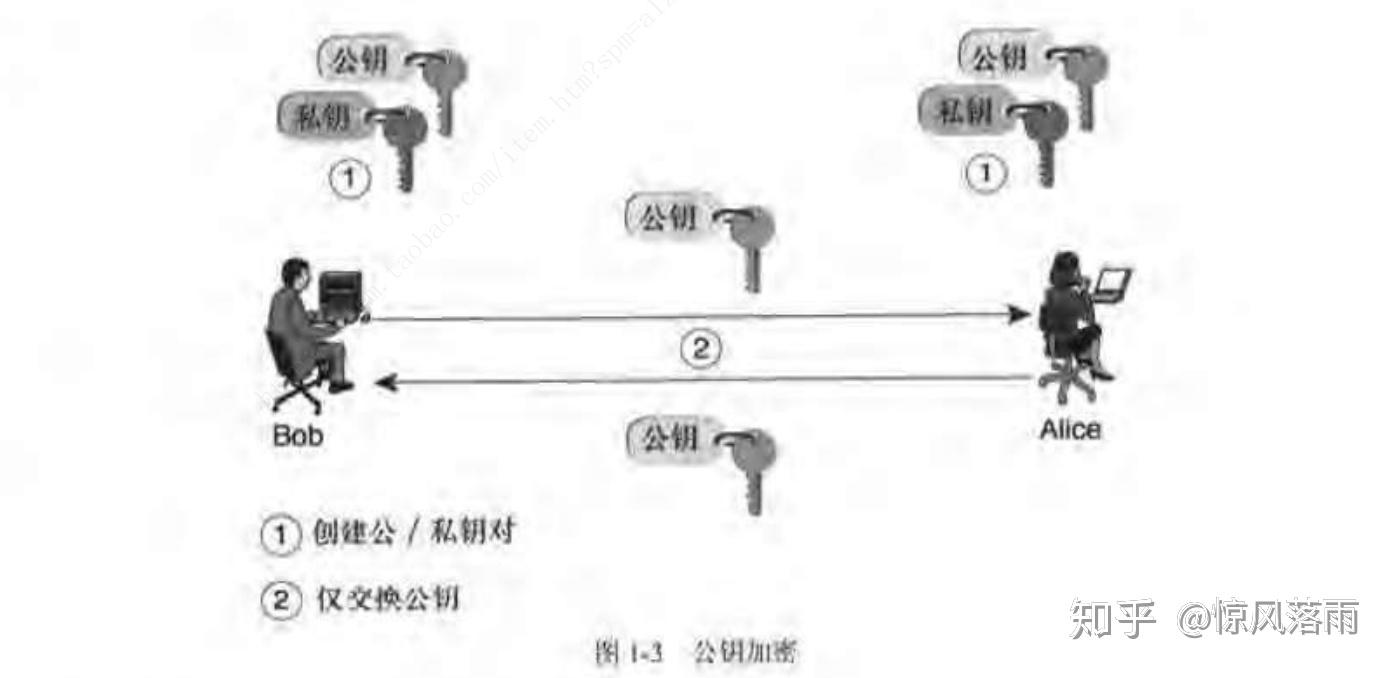

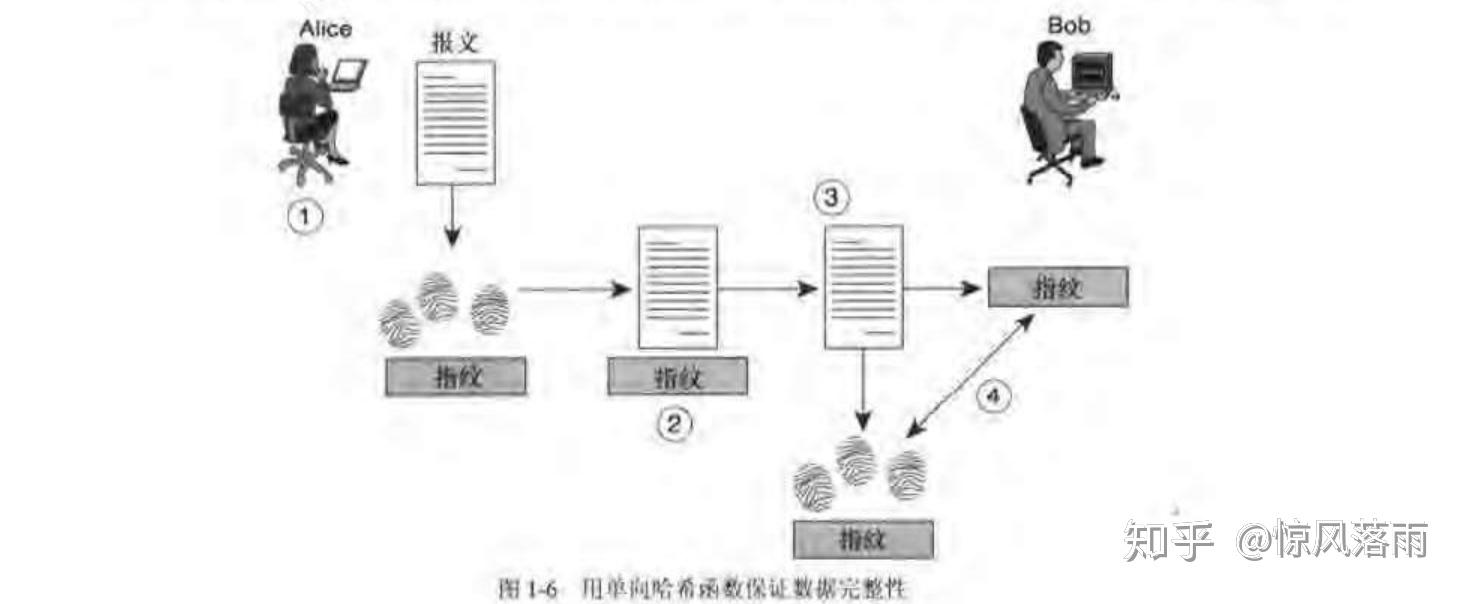

密码学基础技术 目录传送门 序: 密码学是安全通信的基础,因而理解三种基本的加密函数(对称加密、非对称加密和单哈希函数)就显得尤其重要。大多是现有的认证、完整性和机密性技术都源自于三种加密函数 一、基础加密技术 1.对称密钥加密 对称加密,通常指秘密密钥加密,使用一个公共密钥和同一个加密算法来加密和解密报文。如图,A和B约定使用一个相同的加密算法对数据进行加密和解密,同时还应该使用一个公共密钥以用于所选择的加密和解密算法。

2024最新激活全家桶教程,稳定运行到2099年,请移步至置顶文章:https://sigusoft.com/99576.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请联系我们举报,一经查实,本站将立刻删除。 文章由激活谷谷主-小谷整理,转载请注明出处:https://sigusoft.com/73778.html